Das aktuelle Ubuntu-22.04 (jammy) unterstützt wohl das Entsperren von Festplatten mittels FIDO2-Stick (Solokey). Hier meine Experimente dazu. TLDR: Funktioniert noch nicht so richtig toll!

Vorabprüfung

FIDO-Stick:

1 2 3 | |

Verschlüsselte Platte:

1 2 3 4 | |

Aktivierung

Für die Aktivierung muß man

- das Aktivierungskommando eintippen

- zunächst das bestehende Festplattenkennwort eingeben

- dann die PIN vom FIDO-Stick/Solokey eingeben

- dann den FIDO-Stick/Solokey drücken

- dann nochmal den FIDO-Stick/Solokey drücken

Auf der Konsole sieht es so aus:

1 2 3 4 5 6 7 8 | |

/etc/crypttab erweitern

Am Zeilenende muß “fido2-device=auto” hinzugefügt werden in /etc/crypttab:

1

| |

Initramfs neu erzeugen

Leider funktioniert “update-initramfs” nicht mehr:

1 2 3 4 | |

Also stellen wir um auf “dracut”:

1 2 | |

Konfiguration von “dracut” erweitern:

1 2 3 4 5 6 7 8 9 10 11 | |

Initramfs neu erzeugen:

1

| |

Neustart

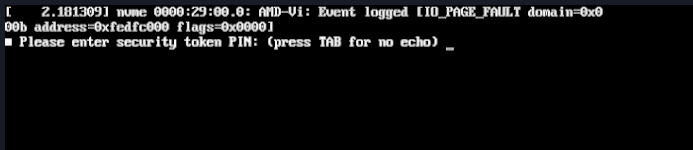

Beim Neustart des Rechners wird man nun aufgefordert, den PIN des Solokeys einzugeben und 2x den Solokey zu drücken:

Die Eingabemaske sieht optisch relativ schlicht aus! Entschlüsseln der Platte klappt gut!

Probleme

Ich habe noch ein paar Zusatztests gemacht, die leider nicht so richtig gut funktioniert haben!

Neustart ohne Solokey

Eigentlich sollte der Neustart auch ohne Solokey klappen. Laut Dokumentation erfolgt eine Abfrage nach dem Festplattenkennwort, sofern der Solokey nicht innerhalb von 30 Sekunden erkannt wird. Das hat bei mir nicht geklappt! Es erscheint immer die Frage nach dem PIN und diese “verschwindet” auch nicht nach einiger Zeit.

Zusatzregistrierung

Ich habe zusätzlich zur oben beschriebenen Registrierung noch diese vorgenommen:

1

| |

Idee: Damit muß dann kein PIN mehr eingetippt werden. Leider führt das dazu, dass der Solokey nicht mehr abgefragt wird. Stattdessen muß man bei der optisch schlichten Maske das Festplattenkennwort eintippen!

Links

- [Unlock LUKS volume with a YubiKey] (https://www.guyrutenberg.com/2022/02/17/unlock-luks-volume-with-a-yubikey/)

Änderungen

- 2022-11-25: Erste Version